Pentesting, también conocido como Ethical Hacking o Testing de penetración, es un proceso de evaluación de la seguridad de un sistema o red informática simulando un ataque de un atacante externo. El objetivo de un pentest es identificar y documentar las vulnerabilidades de seguridad que podrían ser explotadas por un atacante real.

Los pentests se pueden utilizar para evaluar la seguridad de una amplia gama de sistemas y redes, incluidas las redes corporativas, los sitios web, las aplicaciones y los dispositivos móviles. Los pentests son una herramienta valiosa para las organizaciones que desean garantizar que sus sistemas y redes estén protegidos contra ataques.

Tipos de pentesting

Hay dos tipos principales de pentesting:

- Pentesting externo: Este tipo de pentest se centra en la evaluación de la seguridad de una red o sistema desde el exterior. El pentester intentará acceder a la red o sistema desde Internet o desde una red externa.

- Pentesting interno: Este tipo de pentest se centra en la evaluación de la seguridad de una red o sistema desde el interior. El pentester intentará acceder a la red o sistema desde una red interna o desde un dispositivo interno.

Fases de un pentest

Un pentest típico se divide en las siguientes fases:

- Reconocimiento: El pentester recopila información sobre el sistema o red objetivo. Esto puede incluir información sobre la arquitectura de la red, los sistemas operativos utilizados, las aplicaciones instaladas y las políticas de seguridad.

- Evaluación: El pentester utiliza las herramientas y técnicas adecuadas para evaluar la seguridad del sistema o red objetivo. Esto puede incluir pruebas de penetración, análisis de vulnerabilidades y evaluaciones de riesgos.

- Reporte: El pentester genera un informe que documenta los hallazgos del pentest. El informe debe incluir una descripción de las vulnerabilidades identificadas, las recomendaciones para remediarlas y el riesgo asociado con cada vulnerabilidad.

Herramientas y técnicas de pentesting

Los pentesters utilizan una amplia gama de herramientas y técnicas para evaluar la seguridad de los sistemas y redes. Algunas de las herramientas más comunes utilizadas en el pentesting incluyen:

- Nmap: Una herramienta de escaneo de puertos que se utiliza para identificar los servicios que se ejecutan en un sistema o red.

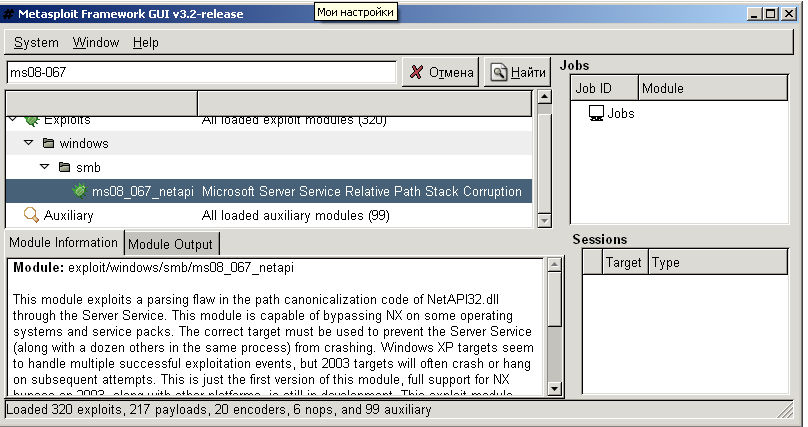

- Metasploit: Una plataforma de pruebas de penetración que proporciona una amplia gama de módulos de prueba de penetración.

- Nessus: Una herramienta de análisis de vulnerabilidades que se utiliza para identificar vulnerabilidades en los sistemas y redes.

Las técnicas de pentesting más comunes incluyen:

- Pruebas de penetración: El pentester intenta acceder a un sistema o red utilizando las mismas técnicas que un atacante real.

- Análisis de vulnerabilidades: El pentester utiliza herramientas y técnicas para identificar vulnerabilidades en los sistemas y redes.

- Evaluaciones de riesgos: El pentester evalúa el riesgo asociado con las vulnerabilidades identificadas.

Etica del pentesting

El pentesting es una actividad ética que se lleva a cabo con el consentimiento del propietario del sistema o red objetivo. Los pentesters deben respetar la propiedad intelectual y la privacidad de los propietarios de los sistemas y redes que están evaluando.

Los pentesters también deben cumplir con las leyes y regulaciones aplicables. En los Estados Unidos, los pentesters deben cumplir con la Ley de Privacidad de los Consumidores en Línea (COPPA) si están evaluando sistemas o redes que contienen información personal de niños.

Beneficios del pentesting

Los pentests ofrecen una serie de beneficios para las organizaciones, que incluyen:

- Mejorar la seguridad: Los pentests pueden ayudar a las organizaciones a identificar y remediar las vulnerabilidades de seguridad que podrían ser explotadas por un atacante real.

- Reducir el riesgo: Los pentests pueden ayudar a las organizaciones a reducir el riesgo de sufrir un ataque cibernético.

- Mejorar la conformidad: Los pentests pueden ayudar a las organizaciones a cumplir con las regulaciones de seguridad aplicables.

Conclusión

El pentesting es una herramienta valiosa que puede ayudar a las organizaciones a mejorar su seguridad cibernética. Los pentests pueden ayudar a las organizaciones a identificar y remediar las vulnerabilidades de seguridad que podrían ser explotadas por un atacante real.