Las vulnerabilidades de software son errores o fallas en el código que pueden ser explotados por los atacantes para comprometer un sistema o red. Los analistas de seguridad de software utilizan una variedad de técnicas para identificar y analizar las vulnerabilidades de software.

Técnicas de análisis de vulnerabilidades

Las técnicas de análisis de vulnerabilidades se pueden dividir en dos categorías principales:

El análisis estático es una técnica eficaz para identificar vulnerabilidades que son difíciles de encontrar mediante el análisis dinámico. El análisis estático se puede realizar manualmente o con la ayuda de herramientas automatizadas.

Métodos de análisis estático manual

Los métodos de análisis estático manual incluyen:

Hay una gran variedad de herramientas de análisis estático automatizado disponibles. Estas herramientas utilizan una variedad de técnicas para analizar el código fuente, los archivos binarios y los artefactos de compilación en busca de posibles vulnerabilidades.

Algunas de las herramientas de análisis estático automatizado más populares incluyen:

El análisis dinámico es una técnica eficaz para identificar vulnerabilidades que son difíciles de encontrar mediante el análisis estático. El análisis dinámico se puede realizar manualmente o con la ayuda de herramientas automatizadas.

Métodos de análisis dinámico manual

Los métodos de análisis dinámico manual incluyen:

Hay una gran variedad de herramientas de análisis dinámico automatizado disponibles. Estas herramientas utilizan una variedad de técnicas para monitorear el comportamiento del código en ejecución en busca de posibles vulnerabilidades.

Algunas de las herramientas de análisis dinámico automatizado más populares incluyen:

El análisis y descubrimiento de vulnerabilidades de software es un proceso complejo que requiere una combinación de técnicas estáticas y dinámicas. Los analistas de seguridad de software utilizan una variedad de herramientas y técnicas para identificar y analizar las vulnerabilidades de software.

Técnicas de análisis de vulnerabilidades

Las técnicas de análisis de vulnerabilidades se pueden dividir en dos categorías principales:

- Análisis estático: El análisis estático se realiza sin ejecutar el código. Los analistas de seguridad utilizan herramientas y técnicas para analizar el código fuente, los archivos binarios y los artefactos de compilación para identificar posibles vulnerabilidades.

- Análisis dinámico: El análisis dinámico se realiza ejecutando el código. Los analistas de seguridad utilizan herramientas y técnicas para monitorear el comportamiento del código en ejecución para identificar posibles vulnerabilidades.

El análisis estático es una técnica eficaz para identificar vulnerabilidades que son difíciles de encontrar mediante el análisis dinámico. El análisis estático se puede realizar manualmente o con la ayuda de herramientas automatizadas.

Métodos de análisis estático manual

Los métodos de análisis estático manual incluyen:

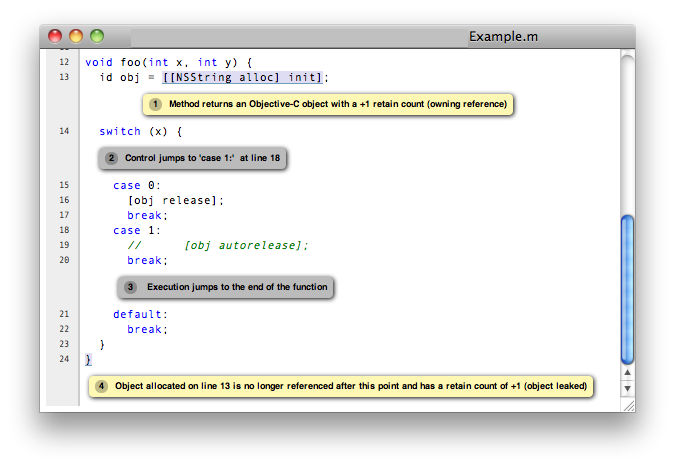

- Revisión de código: Los analistas de seguridad revisan el código fuente manualmente en busca de errores o fallas que puedan ser explotadas por un atacante.

- Análisis de flujo de control: Los analistas de seguridad analizan el flujo de control del código para identificar áreas que pueden ser vulnerables a la inyección de código, la escalada de privilegios o la manipulación de datos.

- Análisis de tipos: Los analistas de seguridad utilizan el análisis de tipos para identificar áreas del código que pueden ser vulnerables a errores de desbordamiento de búfer, desbordamiento de enteros y otras vulnerabilidades relacionadas con el tipo.

Hay una gran variedad de herramientas de análisis estático automatizado disponibles. Estas herramientas utilizan una variedad de técnicas para analizar el código fuente, los archivos binarios y los artefactos de compilación en busca de posibles vulnerabilidades.

Algunas de las herramientas de análisis estático automatizado más populares incluyen:

- Clang Static Analyzer: Clang Static Analyzer es una herramienta de análisis estático de código abierto desarrollada por Apple.

- Flawfinder: Flawfinder es una herramienta de análisis estático de código abierto desarrollada por IBM.

- Coverity: Coverity es una herramienta de análisis estático comercial desarrollada por Coverity, Inc.

El análisis dinámico es una técnica eficaz para identificar vulnerabilidades que son difíciles de encontrar mediante el análisis estático. El análisis dinámico se puede realizar manualmente o con la ayuda de herramientas automatizadas.

Métodos de análisis dinámico manual

Los métodos de análisis dinámico manual incluyen:

- Ejecución de pruebas: Los analistas de seguridad ejecutan pruebas manuales en el software para identificar posibles vulnerabilidades.

- Pruebas de penetración: Los analistas de seguridad utilizan técnicas de pruebas de penetración para identificar posibles vulnerabilidades.

Hay una gran variedad de herramientas de análisis dinámico automatizado disponibles. Estas herramientas utilizan una variedad de técnicas para monitorear el comportamiento del código en ejecución en busca de posibles vulnerabilidades.

Algunas de las herramientas de análisis dinámico automatizado más populares incluyen:

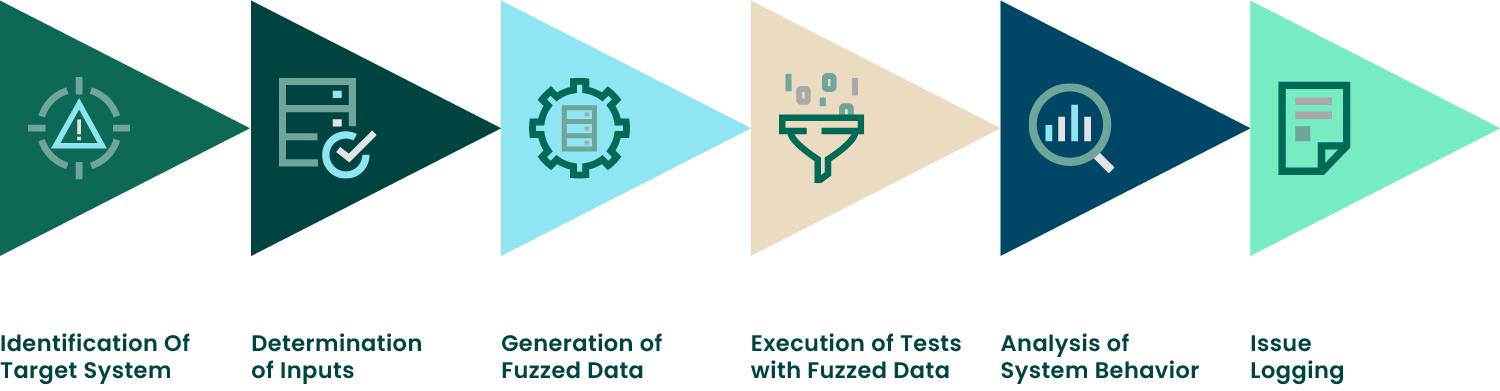

- Fuzzing: Fuzzing es una técnica de prueba de software que se utiliza para enviar datos aleatorios o maliciosos a una aplicación para identificar posibles vulnerabilidades.

- Scanners de vulnerabilidades: Los escáneres de vulnerabilidades son herramientas que se utilizan para escanear un sistema o red en busca de vulnerabilidades conocidas.

- Frameworks de explotación: Los frameworks de explotación son herramientas que se utilizan para explotar vulnerabilidades conocidas.

El análisis y descubrimiento de vulnerabilidades de software es un proceso complejo que requiere una combinación de técnicas estáticas y dinámicas. Los analistas de seguridad de software utilizan una variedad de herramientas y técnicas para identificar y analizar las vulnerabilidades de software.