Downfall: la nueva vulnerabilidad crítica en los procesadores Intel

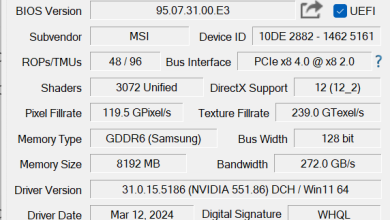

En agosto de 2022, un investigador de Google Security, Jann Horn, descubrió una nueva vulnerabilidad crítica en los procesadores Intel. La vulnerabilidad, denominada Downfall, afecta a los procesadores Intel modernos, incluyendo los de las generaciones 12, 11, 10, 9, 8, 7, 6, 5 y 4.

Downfall es una vulnerabilidad de fuga de datos que permite a un atacante acceder a datos confidenciales que se almacenan en la memoria del kernel. La vulnerabilidad se produce debido a una optimización de la memoria en los procesadores Intel que, sin querer, revela los registros internos del hardware al software.

Para explotar la vulnerabilidad, un atacante puede ejecutar un código malicioso en un proceso con privilegios de kernel. El código malicioso puede entonces acceder a los registros internos del hardware y leer los datos confidenciales que se almacenan en la memoria del kernel.

Los datos que pueden ser vulnerables a la vulnerabilidad Downfall incluyen:

- Credenciales de usuario, como contraseñas, nombres de usuario y direcciones de correo electrónico.

- Información personal, como números de teléfono, direcciones y datos financieros.

- Información confidencial de la empresa, como secretos comerciales o datos de clientes.

La vulnerabilidad Downfall tiene una calificación de gravedad crítica, lo que significa que representa un riesgo muy alto para la seguridad. Microsoft ha publicado una actualización de seguridad para corregir la vulnerabilidad Downfall. Los usuarios de Windows deben instalar la actualización lo antes posible para protegerse de esta vulnerabilidad.

Detalles técnicos de la vulnerabilidad Downfall

La vulnerabilidad Downfall se produce debido a una optimización de la memoria en los procesadores Intel. Esta optimización, denominada “Speculative Store Bypass”, permite al procesador realizar operaciones de escritura en la memoria antes de que se haya confirmado que la operación es válida.

En el caso de Downfall, la optimización “Speculative Store Bypass” puede provocar que el procesador escriba datos confidenciales en la memoria del kernel antes de que se haya confirmado que la operación es válida. Esto permite a un atacante que ejecuta un código malicioso en un proceso con privilegios de kernel acceder a los datos confidenciales que se almacenan en la memoria del kernel.

Para explotar la vulnerabilidad Downfall, un atacante puede seguir los siguientes pasos:

- Ejecutar un código malicioso en un proceso con privilegios de kernel.

- Utilizar el código malicioso para acceder a los registros internos del hardware.

- Leer los datos confidenciales que se almacenan en la memoria del kernel.

Impacto de la vulnerabilidad Downfall

La vulnerabilidad Downfall tiene un impacto significativo en la seguridad de los sistemas que utilizan procesadores Intel. La vulnerabilidad puede ser explotada por atacantes para robar datos confidenciales, como contraseñas, nombres de usuario y direcciones de correo electrónico.

Los sistemas que son más vulnerables a la vulnerabilidad Downfall incluyen:

- Servidores, que suelen almacenar información confidencial, como contraseñas de usuarios, números de tarjetas de crédito y datos de clientes.

- Estaciones de trabajo, que a menudo se utilizan para acceder a información confidencial, como datos financieros o secretos comerciales.

- Dispositivos móviles, que pueden almacenar información confidencial, como contraseñas de cuentas de redes sociales y datos personales.

Recomendaciones para mitigar el riesgo

Para mitigar el riesgo de la vulnerabilidad Downfall, los usuarios de Windows deben instalar la actualización de seguridad publicada por Microsoft. La actualización de seguridad corrige la vulnerabilidad y protege los sistemas de los ataques.

Además de instalar la actualización de seguridad, los usuarios también pueden seguir las siguientes recomendaciones para mejorar la seguridad de sus sistemas:

- Utilizar un firewall para bloquear el acceso a los puertos y servicios no utilizados.

- Instalar software antivirus y antimalware actualizado.

- Crear contraseñas seguras y únicas para todos los servicios y cuentas.

- Mantener el software actualizado con las últimas correcciones de seguridad.

Al seguir estas recomendaciones, los usuarios pueden ayudar a proteger sus sistemas de los ataques que aprovechan la vulnerabilidad Downfall.